2022.05.25 / トピックス

業務システムのクラウド化やテレワークが急速に普及したことによって、

従来のセキュリティ対策では、安全にネットワークを利用することが困難になってきています。

今回は、日本でも数年前から広まりつつあるセキュリティモデル「ゼロトラスト」について、

基礎的な解説とテレワークでのセキュリティ上の注意点、おすすめの対策方法についてご紹介します。

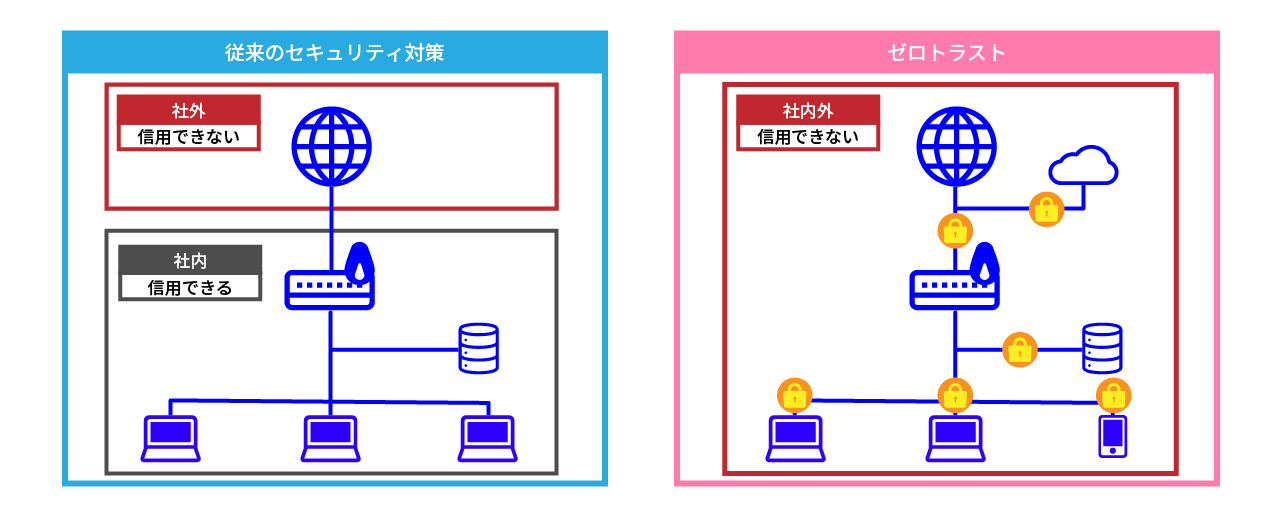

ゼロトラストとは「何も信頼しない」を前提にしたセキュリティ対策の考え方の一つです。

従来のセキュリティ対策は、信頼できる「内側」と、信頼できない「外側」でネットワークを分け、

その境界線で対策を打つのが主流でした。しかし、昨今では「出社して業務を行う」ケースや、

「テレワークを行う」ケースなどが混在した「ハイブリッド」なワークスタイルに変化しています。

守る場所が様々な場所に点在するようになったことから、より複雑化したネットワークへのセキュリティ対策の考え方として、

すべての通信を信用しないことを前提とした「ゼロトラスト」という概念が広まりつつあります。

ゼロトラストは、サイバー攻撃から事前にセキュリティ対策を行うことはもちろんのこと、 もしも攻撃者が社内ネットワークに侵入してきたとしても行動できない仕組み作りが基本の考え方です。

具体的なポイントとしては、下記3つのポイントがあげられます。

昨今のサイバー攻撃は年々進化を遂げ、より巧妙で複雑になってきており、 従来のセキュリティ対策だけでは不十分になりつつあります。 今後のセキュリティ対策は、予防や対策に加えて、侵入後の対処まで念頭においた対策が必要になります。

柔軟で働きやすい環境づくりという観点から多くの企業で導入されているテレワークですが、 セキュリティ面ではリスクが増えるため、注意が必要です。

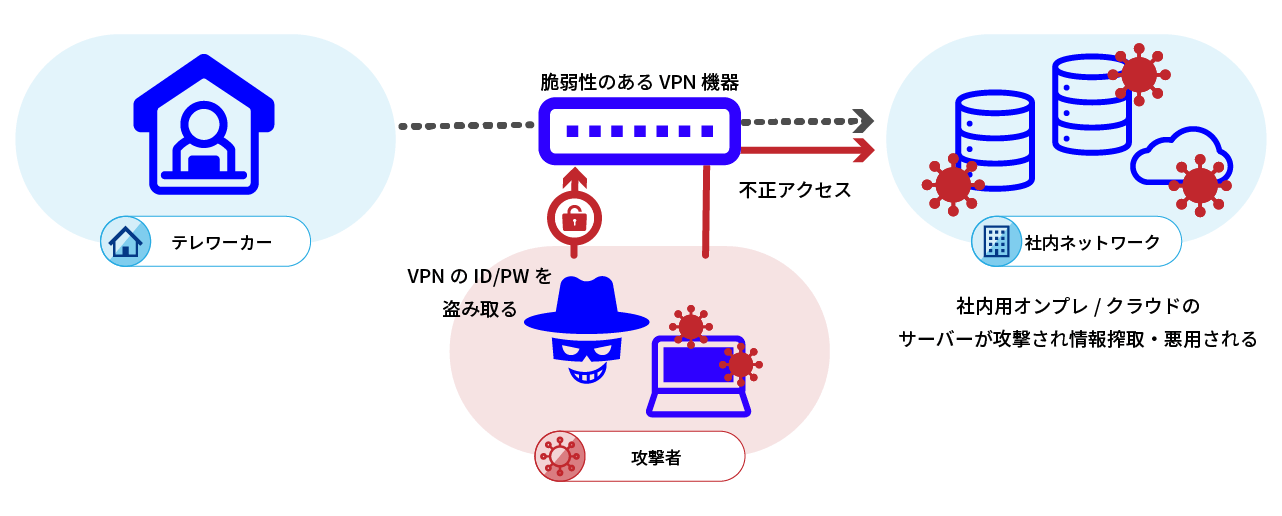

なかでも、利便性からテレワークでよく利用されるVPN接続は、

比較的低コストかつ遠隔でもセキュアな通信で社内ネットワークにアクセスでき、環境に取り入れやすいことが特長です。

一方で、臨時で古い機器を利用するなどして適切な設定が漏れていたり、

機器のアップデートが不十分のために脆弱性から不正アクセスをされ情報漏洩に繋がったり、

さまざまなインシデントに繋がる恐れもあります。

例えば、2022年2月に、情報処理推進機構 (IPA) から公開された

「コンピュータウイルス・不正アクセスの届出事例[2021年下半期(7月~12月)]」では、

14件ものVPN接続関連の届出がありました。※1

VPN接続に起因した不正アクセスの事例の多くは、

脆弱性を放置していたことや古い機器をアップデートせずにそのまま利用したことが原因です。

このようなVPN接続を狙ったサイバー攻撃への対策方法としては、定期的なアップデートやパッチを当てることに加え、 ゼロトラスト製品を併用利用することでより強固なセキュリティ対策を可能とします。

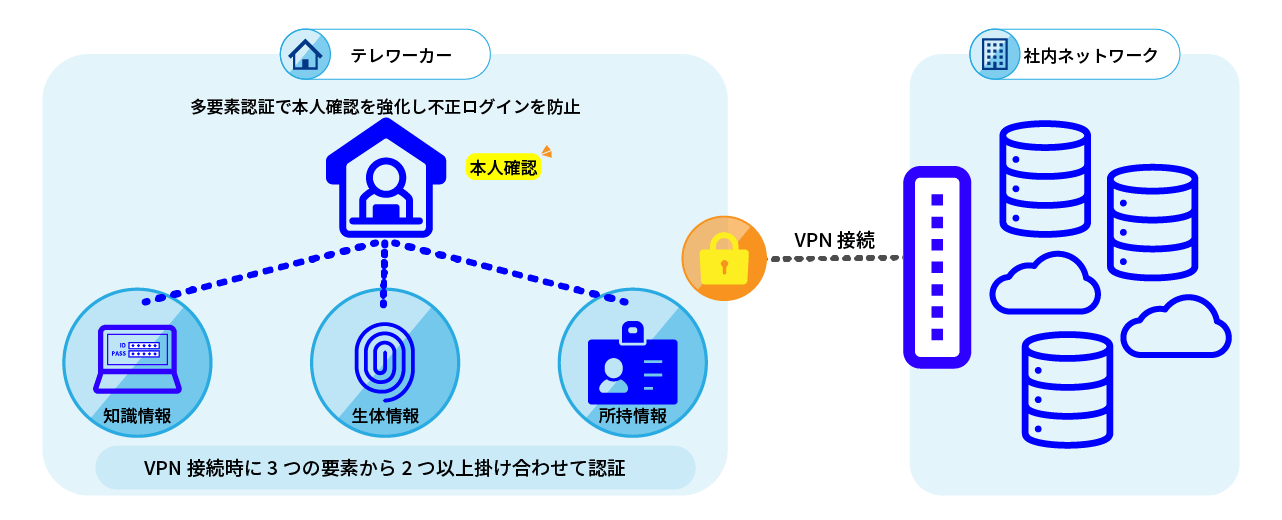

VPN接続の利便性を保ちつつ、セキュリティを強化するゼロトラスト対策として

弊社がおすすめしているのは、VPN接続と「多要素認証(MFA)」を掛け合わせた利用方法です。

多要素認証を組み合わせることで、よりセキュアな認証をVPN接続時に行い、不正ログインを防止することができます。

「多要素認証(MFA)」とは、認証の3要素である【知識情報】【所持情報】【生体情報】 のうち2つ以上を組み合わせて認証する方法です。

▼認証要素の種類

テレワークや拠点間にてVPN接続を利用して社内ネットワークにアクセスする際に、 この多要素認証(MFA)を取り入れることで、どこにいてもいつでも本人確認を行い、セキュリティを強化することができます。

似たような認証方法として「二段階認証」が挙げられますが、

ウォッチガード社が提供しているAuthPointはPCログイン・VPN接続・シングルサインオンの認証時に 不正ログインを防止できる多要素認証(MFA)ソリューションです。

クラウド管理サービスで、認証にまつわる設定や利用状況が

グラフィカルな画面で分かりやすく管理が出来るほか、お手持ちのスマートフォンにAuthPoint専用アプリをダウンロードすることで、

トークンなどの追加端末を必要とせず、ワンタイムパスワードやプッシュ通知を受けることができます。

AuthPoint以外にもウォッチガード製品を利用している場合は、1つのクラウド管理画面で統合管理が出来るため、

ネットワークを包括的に管理することも可能です。

今回はゼロトラスト対策について解説しつつ、テレワークでの注意点、VPN接続時のおすすめ対策について解説してきました。

不正ログインを防止できる「多要素認証(MFA)」は昨今のハイブリッドなワークスタイルに適した、最適なゼロトラスト対策と言えます。 複数拠点やテレワークを推進されている企業様や、セキュリティ強化を検討しているご担当者様はぜひご参考にして頂ければ幸いです。

今回ご紹介した製品・サービスの詳細は、下記からご覧ください。

価格や機器の詳細についてご興味をお持ち頂きましたら、

下記フォームボタンからお気軽にお問合せください。

以上。