2022.10.25 / トピックス

サイバー攻撃は日々変化し、近年はランサムウェアによる被害が多く見受けられます。

さまざまなセキュリティ対策製品が市場に登場する中で、私たちはいったいどの製品を選び、セキュリティ対策をどのように考えていくべきでしょうか。

多様なセキュリティソリューションを提供するウォッチガード・テクノロジー・ジャパンのエンジニアである相賀 太郎氏に話をお聞きしました。

前編はサイバー脅威の状況から、それを防ぐための考え方などを聞きました。(聞き手はコムネットシステム)

ウォッチガード・テクノロジー・ジャパン

システムエンジニア部 プリセールスエンジニア

相賀 太郎氏

相賀氏 ランサムウェアはキャッチーなので、色々なところで取り上げられますが、あくまでさまざまなサイバー脅威の中の一つです。 他の脅威と同様に、ゼロデイ攻撃※1であれば多くの被害が出てしまいますし、既知の脅威でも巧妙化していますので注意が必要です。

相賀氏 メールの怪しい添付ファイルはダウンロードしない、怪しいリンクをクリックしないといった基本的なことでたいていの脅威は防げると思いますが、100%ではありません。

またその端末だけの被害なら、影響範囲はそれほど広くないのですが、ネットワーク内を水平移動すると、被害はどんどん拡大してしまいます。

ランサムウェアも以前はばらまき型で、誰が被害を受けるかはあまり考えずに、被害があった人がいたら身代金を要求できるかなくらいの形だったと思うんです。WannaCry※2なんかもばらまき型でしたよね。

それが段々と標的型になっていって、巧妙な文面でクリックしてしまいそうなメールが送られてきて、感染した後はその企業や団体の人事構成やネットワーク構成も調べつくし、攻撃をどんどん仕掛けていくようなものになっています。こうした脅威はますます増えています。

それも日本だからなんとなく少ないんじゃないかと皆思っているかもしれませんが、実はそうではなく、大企業でも枚挙にいとまがないほどインシデントは起こっているのは間違いないことです。

相賀氏 サイバー攻撃のステージはいくつかに分かれていて、攻撃の最初は「偵察」なんです。その偵察に時間がかかるんですよね。ランサムウェアに限らず他の攻撃でも同じです。

偵察ではあまり不用意なことをするとすぐにバレてしまいます。

バレないように偵察をしなければいけないっていう、攻撃側にしてみればそうした課題があるのでそこに時間がかかるのだと思います。

相賀氏 そうですね。まさにマルウェアという実態のあるものを捕まえることだけであれば、防御は比較的簡単なんです。

例えば、パスワードを盗み取ってアクセス権を得る方法もたくさんあります。

パスワードを奪って中に入り、権限昇格をするとします。

攻撃者は権限昇格をしたときに、これはプロセスがやってるのか、実際に権限を持った人間が昇格をしているかどうかというのも、バレないように、うまい具合にやらなければなりません。

しかし、私たちのようなセキュリティ製品からしてみればそのプロセスを見ていれば何をしているか発見することができます。

ただ、それはまだ攻撃には至ってないんです。

相賀氏 そうです。多層防御と呼んでいますが、攻撃の各ステージで、このステージだったらここを守るといったようにフィルターをかけるようなイメージで防御を行います。

各所で突破するものも中には現れるので、突破して次の攻撃ステージに進んだらその部分での防御はこうと、ステージ毎の防御体制を取る。そこに私たちは心血を注いでいるわけです。

相賀氏 EPDRのゼロトラストは、端末で走るアプリケーションプロセスの全てを分類化して、分類化されていないものは走らせないという意味で「ゼロトラストアプリケーション」として機能を提供しています。

例えばEmotetもやってくるときはメールなんです。

メールでやってきて、リンクを叩いたり、何かしらの添付ファイルやリンクなどがあってそれを開いてみるとマクロが動き始めます。

実はこの時点でもう2、3個のステージが進んでいます。

マクロが走った時点で色々なところにアクセスをしたり、外部への通信を試みたり、ファイルを作ったりして悪さをするわけです。

私たちが提供しているセキュリティ機能は、その端末で実行されるプロセスを100%分類します。

相賀氏 分類はエージェントが端末で行います。ただそこで判断できないものも当然出てくる。 そうするとWatchGuard Cloudへ問い合わせに行きます。WatchGuard Cloudは膨大なデータベースを持っています。

そこでも分からなかった場合は、プロセスのバイナリファイルをクラウドに上げ、サンドボックスの上で走らせてみて、メモリに展開させて、メモリ状態を調べます。この時ディープラーニングなどによる分析を行って判定します。

それでも判断が付かない場合は人が介在する形になります。

ただ私たちの製品は人が介在するステージまで行くのが全体の0.02%です。 ほとんどの場合がデータベースやサンドボックス、ディープラーニングの手法で分類することができます。 なので、99.98%は自動分類されます。

相賀氏 おっしゃる通りです。ゼロデイ攻撃も認識できます。

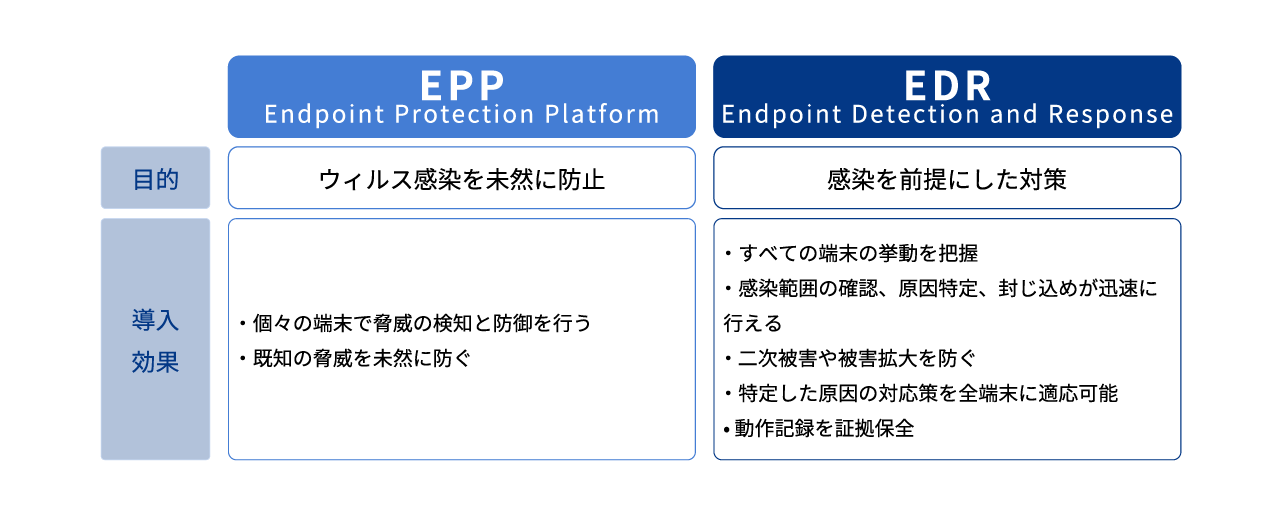

相賀氏 EPPというのはアンチウイルスなので、シグニチャと照らし合わせて合致すれば弾くし、なかったら中に入ってきてしまいます。

EPPだけだと昨今のサイバー攻撃に対するセキュリティ対策としては足りておらず

侵入された後の偵察段階のところから見ていく必要があるので、コンテキストベースのセキュリティ防御、つまりEDRが必要です。

ただ、EDRだけで大丈夫なのかというとそうではありません。

多層防御の観点からはEPPで弾けるものが大部分です。EPPをなくしてEDRに全てを委ねてしまうとEDRが取りこぼすこともあるので、EPPで取りこぼしたものに関してはEDRで対策するという考え方もあります。

またEDRを動かすにあたり、EPPが取ってくる情報もたくさんあって、それが有効活用されてEDRが効果的に動いてくれる構造でもあるので、EDRとEPPがどちらもなければいけません。

今まではEPP製品を入れていて今度はEDR製品といったように別々に入れる場合が多かったんです。

ただ、今申し上げたようにEPPの情報をEDRで活用できますので、一つのベンダーから出ていれば有効活用できる。しかもエージェントも一つで済みます。 私たちウォッチガードの製品はそういう方向に進んでいて、「EPDR」という形になりました。お互いを補う動きになっています。

相賀氏 そうですね。多要素認証はものすごく効果のある機能だと私たちは考えていて、まず攻撃に遭うのは、ID/パスワードが盗まれてからです。

ID/パスワードで入れば何でもできてしまうので、マルウェアを仕込む必要もなくなります。

ネットワーク上のどの端末にもアクセスしていくことが容易になります。その後もどんどんいろんな破壊行為や窃取、データへのアクセスなんかもできてきてしまうし、サーバーへのアクセスもできてしまう。

一番の大元はID/パスワードが盗まれて入られてしまうということなので、それを断つために第2要素目が必要となれば、ID/パスワードが盗まれたとしても、容易に入り込まれることを未然に防ぐことができます。これも多層防御の考え方の一つですね。

相賀氏 もう一つ、ウォッチガードには「DNSWatchGO」というエンドポイントセキュリティ製品がありまして、

フィッシングサイトなど悪意あるサイトにアクセスするのを未然に防いでくれます。Emotetのようなもののメールを受けて、リンクをクリックしたときにDNSWatchGOがあれば、それが悪意あるURLであった場合はアクセス自体を未然にブロックしてくれます。

これも多層防御の考え方に組み込まれた製品です。

相賀氏 そうですね。もちろん脆弱性を解消すれば良いのですが、実はゼロデイ攻撃は非常に少ないです。

脆弱性攻撃が起こったときにそのアプリケーションにパッチがある可能性はほとんどです。

ですので脆弱性を突いた攻撃を未然に防ぐためには、パッチを当てることが非常に有効です。

ただ、脆弱性に気付くか気付かないかは会社や個人に委ねられてしまうので、それをお知らせしたり、もしくは強制的にパッチをインストールするという仕掛けが必要になってきます。

後編でお話しますが、そうしたツールを私たちは持っているので、それがあれば未然に防げると思います。

今回ご紹介した製品・サービスの詳細は、下記からご覧ください。

製品に関してやお見積りのご相談など、お気軽にフォームからご連絡ください。

以上